Tiada perkara seperti keselamatan yang sempurna. Memandangkan pengetahuan, sumber dan masa yang mencukupi, mana-mana sistem boleh dikompromi. Yang terbaik yang boleh anda lakukan adalah menjadikannya sukar bagi penyerang. Yang mengatakan terdapat langkah-langkah yang anda boleh ambil untuk mengeras rangkaian anda terhadap kebanyakan serangan.

Konfigurasi lalai untuk apa yang saya panggil penghantar gred pengguna menawarkan keselamatan yang agak asas. Sejujurnya, ia tidak perlu banyak untuk berkompromi dengannya. Apabila saya memasang penghala baru (atau menetapkan semula yang sedia ada), saya jarang menggunakan 'penyihir persediaan'. Saya melangkah dan mengkonfigurasi semuanya dengan tepat bagaimana saya mahu. Kecuali ada sebab yang baik, saya biasanya tidak meninggalkannya sebagai lalai.

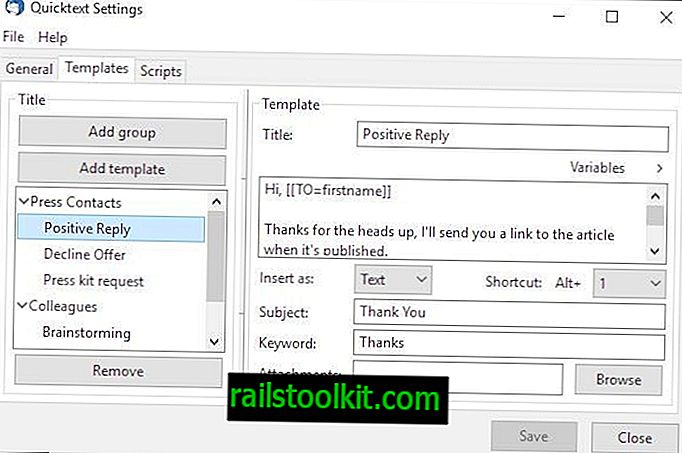

Saya tidak dapat memberitahu anda tetapan yang tepat yang perlu anda ubah. Setiap halaman admin router adalah berbeza; malah penghala dari pengilang yang sama. Bergantung kepada penghala tertentu, mungkin terdapat tetapan yang tidak boleh diubah. Untuk kebanyakan tetapan ini, anda perlu mengakses bahagian konfigurasi lanjutan di halaman pentadbir.

Petua : anda boleh menggunakan aplikasi Android RouterCheck untuk menguji keselamatan router anda.

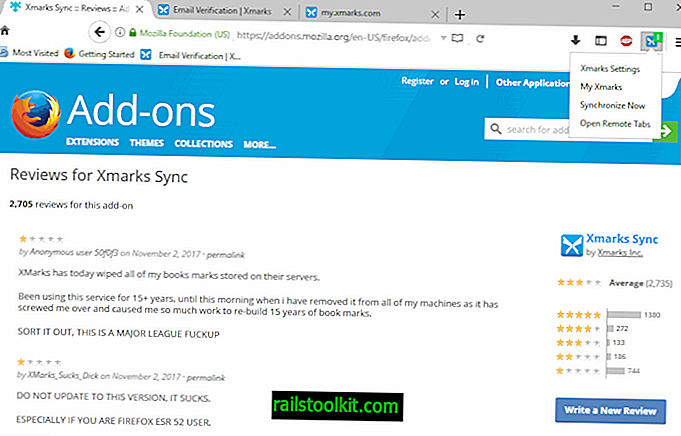

Saya telah memasukkan screenshot Asus RT-AC66U. Ia berada dalam keadaan lalai.

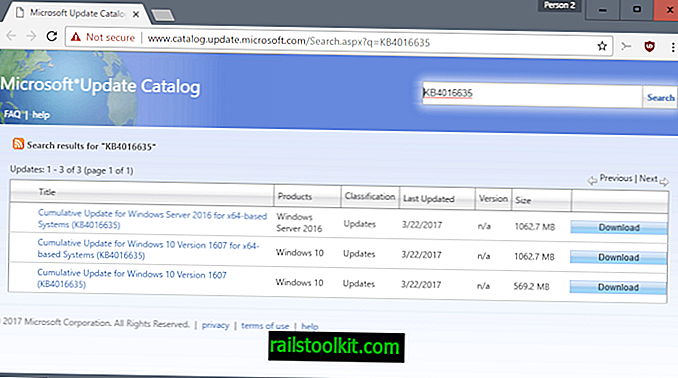

Kemas kini firmware anda. Kebanyakan orang mengemas kini firmware apabila mereka mula memasang penghala dan kemudian meninggalkannya sendiri. Kajian terkini menunjukkan bahawa 80% daripada 25 model penghala wayarles terlaris mempunyai kelemahan keselamatan. Pengilang yang terjejas termasuk: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet, dan lain-lain. Kebanyakan pengeluar mengeluarkan firmware terkini apabila kelemahan dibawa ke cahaya. Tetapkan peringatan dalam Outlook atau apa sahaja sistem e-mel yang anda gunakan. Saya cadangkan menyemak kemas kini setiap 3 bulan. Saya tahu ini berbunyi seperti no-brainer, tetapi hanya memasang firmware dari laman web pengilang.

Juga, matikan keupayaan router untuk memeriksa kemas kini secara automatik. Saya bukan peminat membiarkan rumah telefon 'peranti'. Anda tidak mempunyai kawalan ke atas tarikh yang dihantar. Contohnya, adakah anda tahu bahawa beberapa 'TV Pintar' menghantar maklumat kembali kepada pengilangnya? Mereka menghantar semua tabiat tontonan anda setiap kali anda menukar saluran. Jika anda memasangkan pemacu USB ke dalamnya, mereka menghantar senarai setiap nama fail pada pemacu. Data ini tidak dienkripsikan dan dihantar walaupun tetapan menu ditetapkan ke TIDAK.

Lumpuhkan pentadbiran jauh. Saya memahami sesetengah orang perlu dapat menyusun semula rangkaian mereka dari jauh. Sekiranya anda perlu, sekurang-kurangnya mengaktifkan akses https dan menukar port lalai. Ambil perhatian bahawa ini termasuk sebarang jenis pengurusan berasaskan 'awan', seperti Akaun WiFi Pintar Linksys dan AiCloud Asus.

Gunakan kata laluan yang kuat untuk admin penghala. Cukup berkata. Kata laluan lalai untuk router adalah pengetahuan umum dan anda tidak mahu sesiapa sahaja cuba lulus lalai dan masuk ke penghala.

Dayakan HTTPS untuk semua sambungan admin. Ini dilumpuhkan secara lalai pada banyak penghala.

Hadkan lalu lintas masuk. Saya tahu ini adalah akal, tetapi kadang-kadang orang tidak faham akibat dari tetapan tertentu. Jika anda mesti menggunakan port forwarding, menjadi sangat selektif. Jika boleh, gunakan pelabuhan bukan standard untuk perkhidmatan yang anda sedang konfigurasi. Terdapat juga tetapan untuk menapis trafik internet tanpa nama (ya), dan untuk balas ping (tidak).

Gunakan penyulitan WPA2 untuk WiFi. Jangan gunakan WEP. Ia boleh dipecahkan dalam masa beberapa minit dengan perisian yang boleh didapati secara bebas di internet. WPA tidak lebih baik.

Matikan WPS (WiFi Protected Setup) . Saya memahami kemudahan menggunakan WPS, tetapi ia adalah idea yang tidak baik untuk bermula.

Hadkan trafik keluar. Seperti yang disebutkan di atas, saya biasanya tidak suka peranti yang telefon di rumah. Jika anda mempunyai jenis peranti ini, pertimbangkan untuk menghalang semua lalu lintas internet dari mereka.

Lumpuhkan perkhidmatan rangkaian yang tidak digunakan, terutamanya uPnP. Terdapat kerentanan diketahui ketika menggunakan perkhidmatan uPnP. Perkhidmatan lain mungkin tidak perlu: Telnet, FTP, SMB (Samba / perkongsian fail), TFTP, IPv6

Log keluar dari halaman admin apabila selesai . Hanya menutup laman web tanpa keluar boleh meninggalkan sesi yang disahkan terbuka di dalam penghala.

Semak kelemahan pelabuhan 32764 . Untuk pengetahuan saya, beberapa router yang dihasilkan oleh Linksys (Cisco), Netgear, dan Diamond terjejas, tetapi mungkin ada yang lain. Firma firmware yang baru dikeluarkan, tetapi mungkin tidak dapat menyiapkan sistem sepenuhnya.

Semak router anda di: //www.grc.com/x/portprobe=32764

Hidupkan pembalakan . Cari aktiviti mencurigakan dalam log anda secara tetap. Kebanyakan router mempunyai keupayaan menghantar e-mel kepada anda pada jarak tertentu. Juga pastikan jam dan zon waktu ditetapkan dengan betul supaya log anda tepat.

Bagi yang benar-benar keselamatan (atau mungkin hanya paranoid), berikut adalah langkah-langkah tambahan untuk dipertimbangkan

Tukar nama pengguna admin . Semua orang tahu lalai biasanya admin.

Sediakan rangkaian 'Tetamu' . Banyak router yang lebih baru mampu mewujudkan rangkaian tetamu tanpa wayar berasingan. Pastikan ia hanya mempunyai akses ke internet, dan bukan LAN anda (intranet). Sudah tentu, gunakan kaedah penyulitan yang sama (WPA2-Peribadi) dengan frasa laluan yang berbeza.

Jangan sambungkan storan USB ke penghala anda . Ini secara automatik membolehkan banyak perkhidmatan di penghala anda dan boleh mendedahkan kandungan pemacu itu ke internet.

Gunakan pembekal DNS alternatif . Kemungkinan anda menggunakan apa-apa tetapan DNS yang diberikan oleh ISP kepada anda. DNS semakin menjadi sasaran serangan. Terdapat pembekal DNS yang telah mengambil langkah tambahan untuk mengamankan pelayan mereka. Sebagai bonus tambahan, pembekal DNS lain boleh meningkatkan prestasi internet anda.

Tukar julat alamat IP lalai pada rangkaian LAN anda (dalam) . Setiap penghala gred pengguna yang saya lihat menggunakan sama ada 192.168.1.x atau 192.168.0.x menjadikannya lebih mudah untuk skrip serangan automatik.

Julat yang ada ialah:

Mana-mana 10.xxx

Mana-mana 192.168.xx

172.16.xx ke 172.31.xx

Tukar alamat LAN lalai penghala . Sekiranya seseorang mendapat akses ke LAN anda, mereka tahu alamat IP router sama ada xxx1 atau xxx254; jangan buat mudah bagi mereka.

Lumpuhkan atau menyekat DHCP . Mematikan DHCP biasanya tidak praktikal melainkan anda berada dalam persekitaran rangkaian yang sangat statik. Saya lebih suka untuk menyekat DHCP ke alamat IP 10-20 bermula pada xxx101; ini menjadikannya lebih mudah untuk menjejaki apa yang berlaku di rangkaian anda. Saya lebih suka meletakkan peranti 'kekal' saya (desktop, pencetak, NAS, dan sebagainya) pada alamat IP statik. Dengan cara itu hanya komputer riba, tablet, telefon, dan tetamu menggunakan DHCP.

Lumpuhkan akses pentadbir dari wayarles . Fungsi ini tidak tersedia pada semua penghala rumah.

Lumpuhkan siaran SSID . Ini tidak sukar bagi seorang profesional untuk mengatasi dan boleh membuat kesakitan untuk membolehkan pelawat di rangkaian WiFi anda.

Gunakan penapisan MAC . Sama seperti di atas; sukar bagi pelawat.

Sesetengah item ini jatuh ke dalam kategori 'Security by Obscurity', dan terdapat banyak IT dan profesional keselamatan yang mengejek mereka, mengatakan bahawa mereka bukan langkah keselamatan. Dengan cara ini, mereka betul-betul betul. Walau bagaimanapun, jika terdapat langkah yang anda boleh lakukan untuk menjadikannya lebih sukar untuk menjejaskan rangkaian anda, saya fikir ia patut dipertimbangkan.

Keselamatan yang baik bukanlah 'menetapkan dan melupakannya'. Kita semua telah mendengar tentang pelanggaran keselamatan di beberapa syarikat terbesar. Kepada saya, bahagian yang sangat menjengkelkan adalah apabila anda di sini telah dikompromi selama 3, 6, 12 bulan atau lebih sebelum ia ditemui.

Luangkan masa untuk melihat melalui log anda. Imbas rangkaian anda mencari peranti dan sambungan yang tidak dijangka.

Berikut adalah rujukan berwibawa:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf