Microsoft memperkenalkan Kawalan Akaun Pengguna di Windows Vista dengan cara ia mendapat saraf ramai pengguna sistem kerana jumlah semata-mata menggalakkan pengguna sistem operasi dibombardir dengan. Tingkah laku UAC telah bertambah sejak itu; bilangan gerak yang diterima oleh pengguna apabila mereka bekerja dengan sistem komputer dikurangkan dengan ketara.

Tingkah laku tidak terlalu dioptimumkan walaupun. Anda lakukan misalnya menerima UAC meminta walaupun anda log masuk dengan akaun admin yang mengalami pengguna yang tahu apa yang mereka lakukan mungkin tidak suka sama sekali.

Apa yang ramai pengguna Windows tidak tahu adalah mungkin untuk mengubah tingkah laku Kawalan Akaun Pengguna lalai. Registry Windows memegang dua kunci yang menentukan perilaku UAC untuk admin dan pengguna standard.

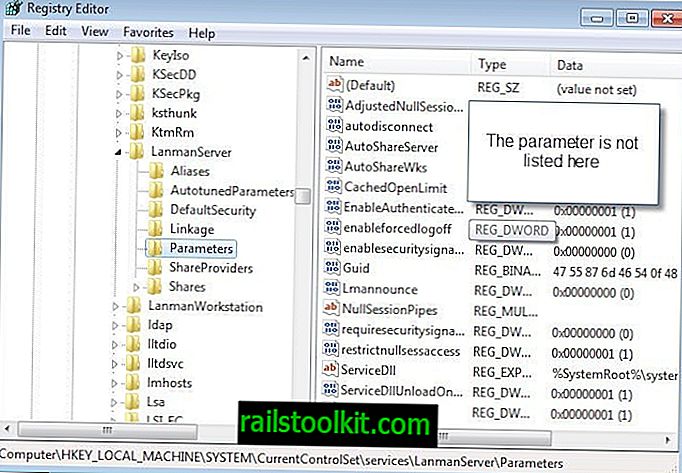

Anda perlu membuka Windows Registry terlebih dahulu untuk memeriksa bagaimana kunci dikonfigurasi pada sistem anda:

- Gunakan Windows-R untuk memaparkan kotak run pada sistem. Taip regedit dan tekan kekunci masukkan untuk memuatkan Registry. Anda akan mendapat permintaan UAC yang perlu anda terima.

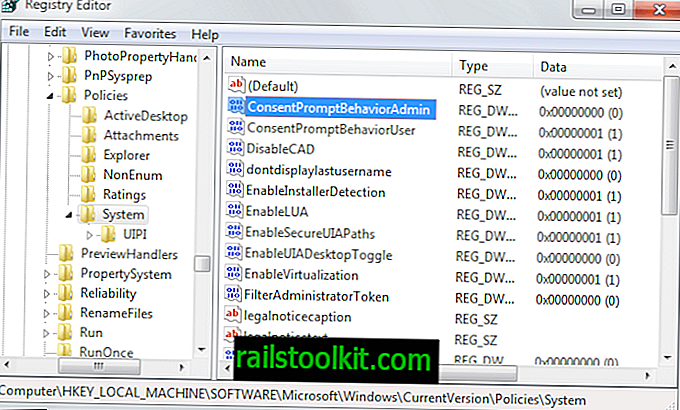

- Navigasi ke laluan berikut menggunakan struktur folder bar sisi: HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

ConsentPromptBehaviorAdmin

Kunci ini mentakrifkan tingkah laku Kawalan Akaun Pengguna untuk pentadbir sistem. Nilai lalai ditetapkan untuk digesa tetapi tidak memerlukan bukti kelayakan yang akan dimasukkan. Berikut adalah semua nilai yang mungkin:

- 0 : Nilai 0 membolehkan pentadbir melakukan operasi yang memerlukan ketinggian tanpa persetujuan (maksudnya meminta) atau kelayakan (yang bermaksud pengesahan).

- 1 : Nilai 1 memerlukan pentadbir untuk memasukkan nama pengguna dan kata laluan apabila operasi memerlukan keistimewaan yang lebih tinggi pada desktop yang selamat.

- 2 : Nilai 2 memaparkan prom UAC yang perlu dibenarkan atau dinafikan pada desktop yang selamat. Tiada pengesahan diperlukan.

- 3 : Nilai 3 ganjaran untuk kelayakan.

- 4 : Nilai 4 meminta persetujuan dengan memaparkan prompt UAC.

- 5 : Nilai lalai dari 5 meminta persetujuan untuk binari bukan Windows.

ConsentPromptBehaviorUser

- 0 : Nilai 0 secara automatik akan menolak sebarang operasi yang memerlukan keistimewaan yang lebih tinggi jika dilaksanakan oleh pengguna standard.

- 1 : Nilai 1 akan memaparkan petikan untuk memasukkan nama pengguna dan kata laluan pentadbir untuk menjalankan operasi dengan keistimewaan tinggi pada desktop yang selamat.

- 3 : Nilai lalai dari 3 meminta kelayakan pada desktop yang selamat.

Perubahan-perubahan itu hendaklah berkuat kuasa dengan serta-merta. Anda boleh misalnya menetapkan tingkah laku pentadbir kepada 0 supaya tiada petunjuk dipaparkan, dan tingkah laku pengguna menjadi 0 juga untuk menghalang mereka daripada menjalankan operasi yang memerlukan keistimewaan yang lebih tinggi.

Kekunci tambahan tersedia, di sini adalah gambaran ringkas tentang mereka:

- EnableInstallerDetection ditetapkan kepada 1 pada semua versi Windows kecuali Enterprise di mana ia ditetapkan kepada 0. Ia menentukan sama ada pemasangan aplikasi meminta ketinggian (0 dilumpuhkan, 1 diaktifkan).

- PromptOnSecureDesktop menentukan sama ada UAC meminta dipaparkan pada desktop yang selamat (1, lalai) atau tidak (0). Ini menghilangkan prompt skrin penuh apabila dilumpuhkan.

- FilterAdministratorToken dinyahdayakan secara lalai (0) tetapi boleh ditetapkan ke (1) sebaliknya yang memerlukan pengguna untuk meluluskan operasi yang memerlukan ketinggian keistimewaan.

- EnableUIADesktopToggle dilumpuhkan secara lalai (0). Ia menentukan sama ada aplikasi UIAccess boleh meminta ketinggian tanpa desktop selamat. Aplikasi UIAccess ditandatangani secara digital, dan hanya dijalankan dari laluan terlindung (fail program, fail program (x86) dan system32). Menetapkannya kepada (1) membolehkannya.

- EnableSecureUIAPaths diaktifkan secara lalai (1). Jika dilumpuhkan (0), akan membolehkan pelaksanaan aplikasi UIAccess dari lokasi tidak selamat.

- ValidateAdminCodeSignatures dilumpuhkan secara lalai (0). Apabila diaktifkan (1), menguatkuasakan laluan pensijilan laluan PKI untuk fail yang boleh laku sebelum dibenarkan untuk dijalankan.

- EnableLUA diaktifkan secara lalai (1). Jika dilumpuhkan (0), akan melumpuhkan mod kelulusan admin dan semua tetapan dasar UAC yang berkaitan.

- EnableVirtualization enabled (1) secara lalai yang mengalihkan kegagalan menulis aplikasi pada masa larian untuk menentukan lokasi pengguna. Aplikasi yang menulis data ke lokasi yang dilindungi akan gagal jika dilumpuhkan (0.

Maklumat tambahan mengenai setiap tetapan serta tetapan Dasar Kumpulan yang sepadan boleh didapati di laman web Technet Microsoft.